Cyberagilité, épisode 2 : La carte et le territoire

Le territoire

Nous n’allons pas prétendre nous transformer en expert de la cybersécurité. Mais il n’y aura pas de coloration agile non plus pour cet épisode ! La représentation que nous allons voir ensemble ne s’appuie pas sur un quelconque référentiel. Nous l’avons estampillée “cyberagilité” !

Nous nous plaçons du point de vue de l’entreprise, de son système d’information et de la manière dont nous catégorisons les menaces auxquelles nous devons faire face. Ce faisant, nous avons exclu le point de vue des attaquants. Du moins pour l’instant, car nous y reviendrons dans un épisode ultérieur. De même l’architecture des attaques les plus élaborées nous obligerait à considérer l’ensemble de l’Internet. Nous allons laisser cela aux experts et nous limiter à l’entreprise.

Voilà pour le territoire !

Et maintenant…

La carte

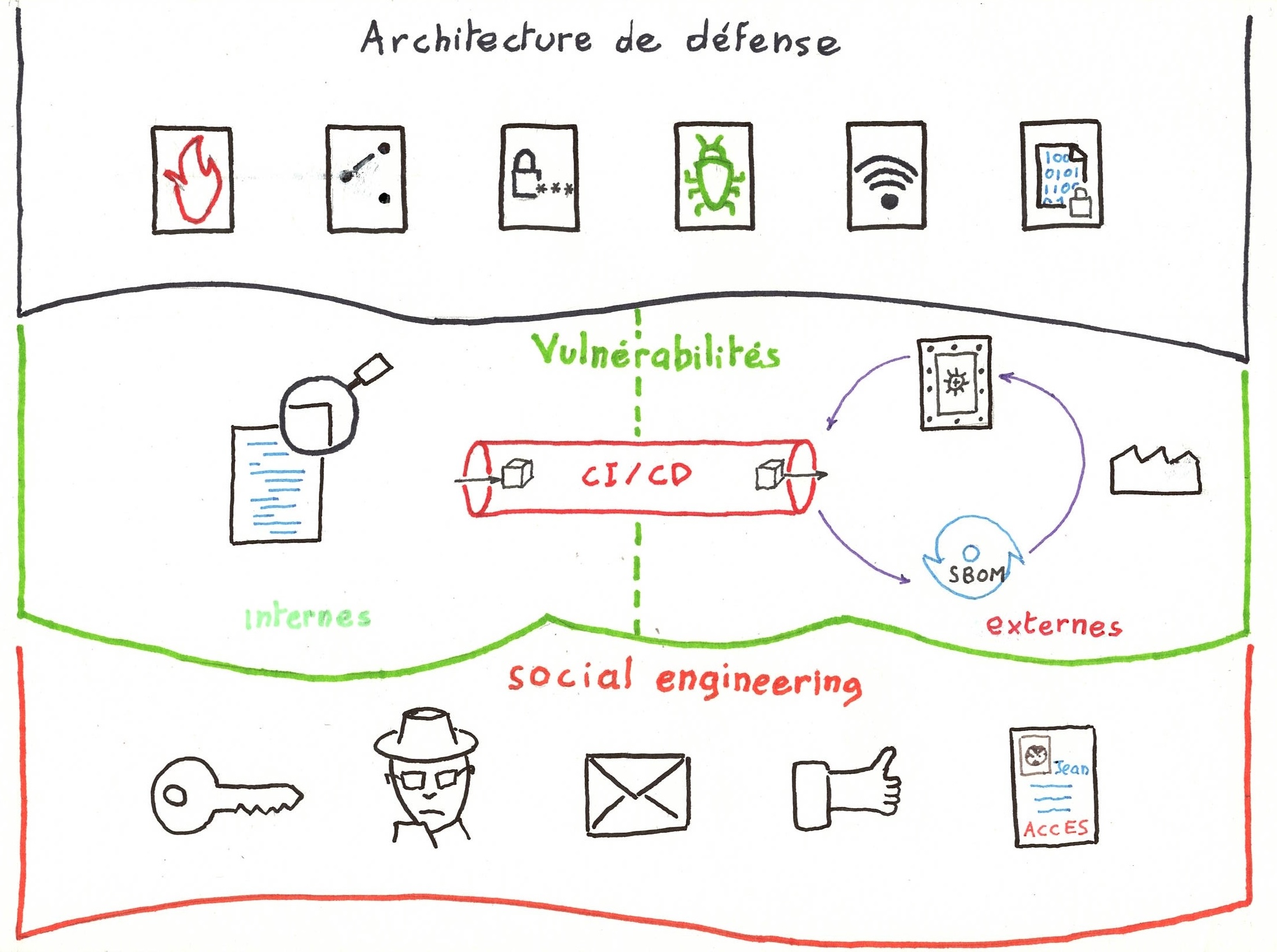

La voici sans plus attendre.

Cette représentation en vaut sans doute une autre. Nous allons l’utiliser pour illustrer maintenant la nature des protections à envisager, et dans un prochain épisode pour comprendre comment l’approche Cyberagilité fait évoluer les interactions entre acteurs projet et experts sur chacun de ces trois volets.

Le social engineering

Ce sont toutes les attaques qui permettent d’obtenir des informations et plus important encore des accès en s’appuyant sur le comportement des personnes.

On pense immédiatement au Spear Phishing, mais il peut aussi s’agir de recommandations d’un soi-disant tiers de confiance sur des réseaux sociaux, d’informations de connexion obtenues auprès du support, voire même tout simplement d’accès physique aux locaux.

Le social engineering est très souvent la première étape d’une attaque plus structurée sur l’un des deux autres volets. Mais il peut être aussi utilisé à tout instant pour obtenir ou conserver l'accès à des informations. L'enquête menée sur Edward Snowden a révélé qu'il en a fait usage à de nombreuses reprises (1).

Les vulnérabilités

Les produits que nous développons, les infrastructures ou librairies sur lesquels nous nous appuyons peuvent receler des failles qui peuvent être exploitées par des attaquants.

Ce que nous appelons “vulnérabilités internes” sont des faiblesses au niveau de la conception ou du développement. Les attaques (réussies) les plus fréquentes sont répertoriées régulièrement par l’OWASP dans son projet “Top 10 (2). A titre d’exemple, le “SQL injection” reste un grand classique depuis plus de 20 ans !

Les librairies et produits que nous employons peuvent aussi receler des failles, parfois plus subtiles. Elles sont souvent publiées, ce qui permet de s’attaquer à leur résolution… Mais les attaquants aussi s’intéressent à ces publications ! Nous reviendrons les vulnérabilités dans un futur épisode.

Le mouvement DevSecOps aujourd’hui très visible prend place ici. Mais nous devons aussi considérer cette chaîne de fabrication de manière plus systémique, avec les fournitures externes et les sous-traitants, et nous parlerons aussi de Supply Chain plus tard.

Architecture de défense

Le but des attaques est d’accéder aux avoirs les plus précieux de l’entreprise, qu’il s’agisse de données, de services ou même de matériels, pour accéder à des informations confidentielles, corrompre ces avoirs ou les rendre inaccessibles.

A l’image des châteaux-forts médiévaux constitués de plusieurs lignes de défense, l’architecture de sécurité IT est constitué de séries de dispositifs allant des plus génériques (tels les firewalls) là ou le SI est en connexion avec l’Internet vers des plus spécifiques là où sont situés les asset de l’entreprise au coeur du SI.

L’architecture de défense se matérialise par différentes approches : défense de périmètre, défense en profondeur ou zero trust. L’architecte sécurité oriente son choix en fonction de l’architecture IT et des facteurs de risque. Quelle que soit l’approche retenue, celle-ci va …

Des territoires de collaboration

Et maintenant ?

Notre approche Cyberagilité va nous conduire à appliquer nos principes agiles à la cybersécurité. Identifier et appréhender ces 3 niveaux va nous permettre de comprendre comment cette déclinaison va s’opérer spécifiquement sur chacun d’entre eux.

Ce sera le sujet du prochain épisode.

Références

- De nombreux articles relatent l’usage du social engineering par Edward Snowden. Celui-ci résume bien les faits : https://www.dice.com/career-advice/snowden-social-engineered-his-nsa-colleagues

- L’OWASP (Open Web Application Security Project) est sans doute la communauté la plus importante et la plus connue sur la cybersécurité. Elle abrite de nombreux projets, l plus connu est le “top 10” : https://owasp.org/www-project-top-ten/